Monitorització amb Snort

En aquest projecte, vam haver de monitorar els ordinadors de 1r i 2n durant el treball de recerca.

Per fer això, vam utilitzar una eina anomenada Snort.

El primer que vam fer, va ser una instal·lació neta d’Ubuntu a una torre. En aquesta torre, vam instal·lar Snort.

Procediment:

1-Obrir terminal d’Ubuntu e instal·lar snort amb “sudo apt install snort”

2-Durant la instal·lació, Snort et demanarà configurar

el rang d’adreces IP de la teva local network.

3-Una vegada preparat, haurem de crear un arxiu anomenat custom.rules, a /etc/snort/rules. En aquest arxiu, posarem les nostres configuracions personalitzades. ex:’alert tcp $EXTERNAL_NET any -> $HOME_NET 22 (msg:”Traffic SSH unautoritzat”; flags:S; sid:10000;)

Aquesta custom rule ens avisarà quan hi hagi un tràfic ssh des de fora de la nostra xarxa, cap a la nostra

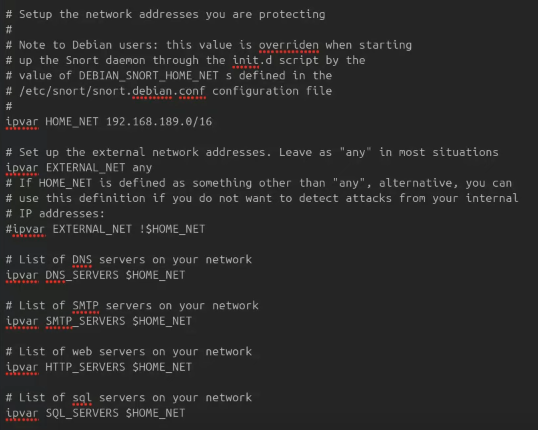

4-Després haurem d’obrir la configuració de snort amb “sudo vim /etc/snort/snort.conf”

5-En aquest arxiu, haurem de trobar “ipvar HOME_NET any”, en “any” tenim que reemplaçar-ho per la ip que vam posar en el rang d’adreces.

6-En aquest arxiu podem configurar les rules, si traíem els # activarem les rules en la monitorització. En aquest arxiu, a l’apartat d’inculde, on es troben totes les rules, haurem d’incloure la nostra custom rule amb :include $RULE_PATH/custom.rule

Amb aixó, Snort ja està configurat per utilitzar-lo.

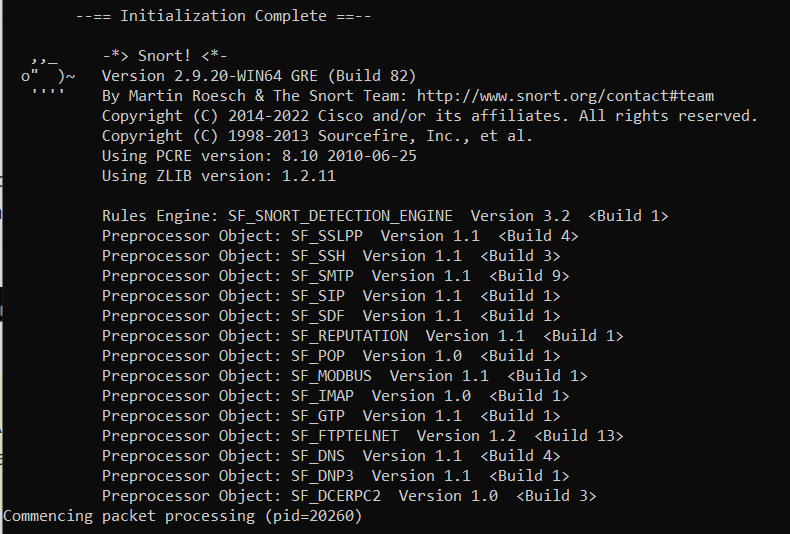

Per començar a analitzar paquets, escrius ‘sudo snort -d -l /etc/snort/log/ -b -c /etc/snort/snort.conf’ al terminal i Snort s’obrirà i començarà el procés d’escaneig.

La nostra torre estava connectada a un hub, al qual anava dirigit tot el tràfic dels ordinadors de 1r i 2n, de manera que ho podíem veure tot.

Filed under: MP05-Xarxes locals - @ April 2, 2024 9:08 am

Tags: Configuracio, Tutorial, Xarxes Locals